TPM2.0

TPM 2.0:硬件安全的未来

TPM 2.0:硬件安全的未来

随着信息技术的飞速发展,数据安全和身份验证的需求日益增长。为了解决这些安全问题,可信任的平台模块(TPM, Trusted Platform Module)应运而生。TPM 2.0是这一技术的最新版本,相较于其前身TPM 1.2,具有许多显著的改进和优势。

首先,TPM 2.0在功能上更为强大。它支持多种加密算法,包括RSA、ECC(椭圆曲线加密)、SHA-1和SHA-256等,这使得其可以适应不同的安全需求和场景。相较于TPM 1.2主要依赖RSA算法,TPM 2.0的灵活性为众多应用提供了更多选择。同时,TPM 2.0还允许用户定制自己的加密算法,从而提升了整体安全性。

其次,TPM 2.0的架构更加灵活和可扩展。TPM 1.2在设计上较为单一,而TPM 2.0则允许不同制造商根据自己的需要创建模块化的实现。这意味着,TPM 2.0可以部署在更广泛的设备上,从个人电脑和服务器,到嵌入式设备和物联网产品,无所不包。通过这种方式,TPM 2.0不仅提升了硬件的安全性,还在应用层面上提供了更大的便利性和兼容性。

再者,TPM 2.0的使用提升了设备的可信任度。它能够为操作系统和应用程序提供一个可靠的根信任,通过硬件级的保护来确保重要数据的安全。例如,TPM 2.0可以在设备启动时验证系统的完整性,确保没有恶意软件的干扰。这种自我验证的机制大大提高了系统的抵抗力,能够有效防范各种网络攻击,如恶意软件、信息泄露和数据篡改等。

此外,TPM 2.0在隐私保护方面也做出了重要贡献。在当今数据泄露频发的时代,保护用户的隐私已经成为各大企业和个人用户的重要任务。TPM 2.0能够安全地存储加密密钥,从而降低密钥被盗取的风险,并支持数字身份的管理。这使得用户在进行网上交易或访问敏感信息时,可以更加放心。

然而,尽管TPM 2.0的优势显著,其普及和应用尚面临一些挑战。首先,市场对TPM的认知仍然不足,许多用户对其功能和优势存在误解。其次,TPM的实施成本和复杂性也可能成为阻碍其广泛部署的因素。因此,加强宣传、提供技术支持以及降低实施门槛,将是推动TPM 2.0广泛应用的关键。

总之,TPM 2.0作为一种先进的硬件安全技术,通过其强大的加密能力、灵活的架构和对隐私的重视,代表了未来数据安全的一个重要方向。随着数字化进程的不断深入,TPM 2.0必将在保护信息安全和提升用户信任方面发挥越来越重要的作用。

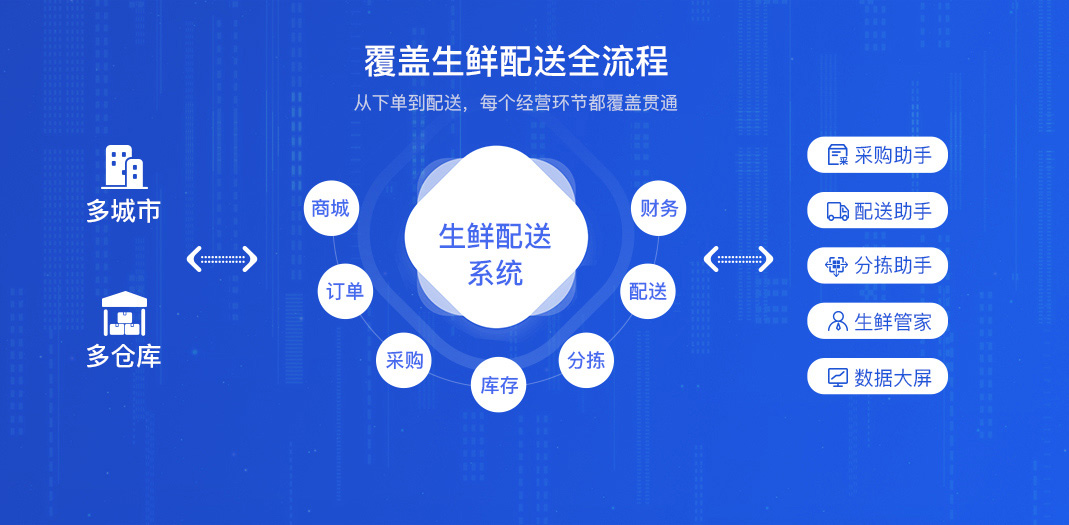

点击右侧按钮,了解更多行业解决方案。

相关推荐

tpm2.0模块怎么安装

tpm2.0模块怎么安装

TPM 2.0模块的安装指南

TPM(Trusted Platform Module)是一种专为增强计算机安全性而设计的硬件组件。TPM 2.0是这一标准的最新版本,提供了更强大的加密、身份验证和安全存储功能。随着信息安全需求的增加,TPM 2.0模块的安装和配置变得尤为重要。本文将详细介绍如何安装TPM 2.0模块。

1. 准备工作

在安装TPM 2.0模块之前,首先需要确认计算机是否支持TPM。用户可以通过查看计算机主板的规格或咨询厂商来确认。此外,确保操作系统版本支持TPM 2.0(例如Windows 10及以上版本,某些Linux发行版等),并准备好所需的工具和材料,如螺丝刀、静电防护手套等。

2. 确认TPM模块位置

如果您的计算机是笔记本或台式机,通常情况下TPM模块会有专门的插槽(如M.2或PCIe插槽)。安装前,可以查阅主板的用户手册,找到TPM模块的插槽位置。了解清楚插槽位置可以避免在安装过程中出现不必要的麻烦。

3. 安装TPM 2.0模块

1. 断开电源:在进行任何硬件操作之前,确保计算机已关闭并断开电源线。为避免静电对电子元件的损害,最好佩戴静电防护手套。

2. 打开机箱:使用适当的螺丝刀打开计算机机箱,找到TPM模块插槽。一般来说,插槽位置明显,旁边可能有标识标签。

3. 插入TPM模块:将TPM模块轻轻插入插槽中,确保其准确对齐。然后,根据模块的设计,使用螺丝固定。确保模块牢固,但不要用力过猛,以免损坏模块或插槽。

4. 关闭机箱并接通电源:一切安装完成后,重新装上机箱的侧盖,并插上电源线。

4. 启用TPM

开机后,进入BIOS设置(通常在启动时按F2、Del或Esc等键),查找TPM相关设置。根据BIOS界面的提示启用TPM。一旦启用,可以保存设置并重启计算机。

5. 系统配置

在操作系统中,安装TPM驱动程序以确保系统能够识别TPM模块。Windows用户可以在“设备管理器”中查看TPM状态。此外,确保Windows更新已安装,获得最新的支持和功能。

对于Linux用户,可以使用相关命令行工具(如tpm2-tools)来检查TPM状态和初始化TPM。

6. 测试TPM功能

最后,验证TPM的安装是否成功。在Windows中,使用“TPM管理工具”(可以通过运行“tpm.msc”来访问)检查TPM的状态。在Linux中,可以使用`tpm2_getrandom`等命令测试TPM的随机数生成功能。

总结

通过以上步骤,您应该能够成功安装并启用TPM 2.0模块。其增强的安全性将为您的数据保护提供更加强大的保障。TPM 2.0的应用范围包括但不限于设备身份验证、数据加密和安全引导等,未来在信息安全领域的应用将变得越来越广泛。

点击右侧按钮,了解更多行业解决方案。

免责声明

本文内容通过AI工具智能整合而成,仅供参考,e路人科技不对内容的真实、准确或完整作任何形式的承诺。如有任何问题或意见,您可以通过联系kadyovnilasaf@hotmail.com进行反馈,e路人科技收到您的反馈后将及时答复和处理。